Скорее всего, ваша беспроводная зарядка находится где-то у кровати — на столике или тумбочке, чтобы заряжать телефон по ночам. Удивительное изобретение, которое безопасно и эффективно передает электричество через нижнюю пластину, чехол телефона прямо в устройство. Ну или почти безопасно.

Команда исследователей смогла разработать набор атак, при помощи которых можно манипулировать беспроводной зарядкой, чтобы поджарить ваш гаджет или даже разогреть предметы рядом до огромных температур.

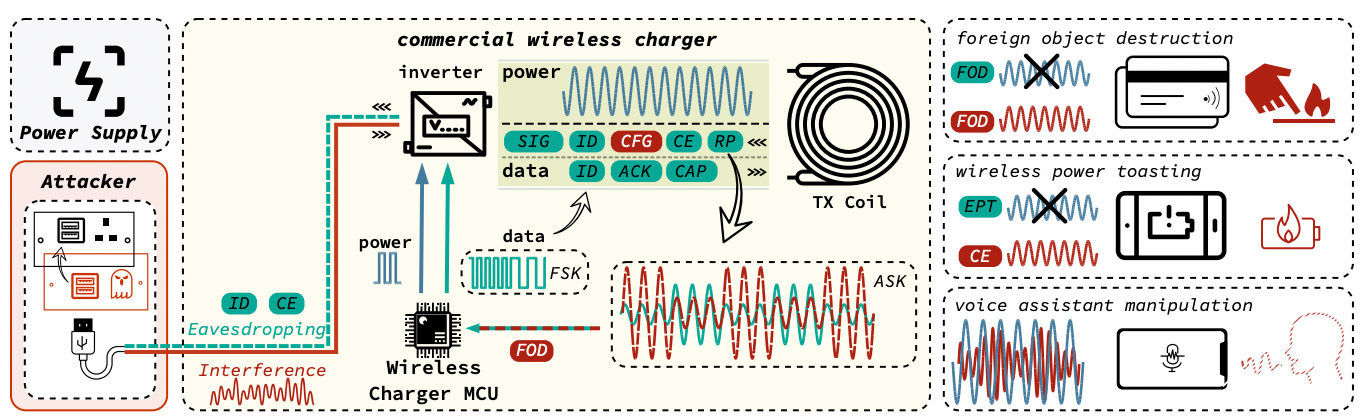

Этот набор атак получил название VoltSchemer. Принцип заключается в следующем: беспроводная зарядка использует электромагнитные поля для передачи энергии от катушки в зарядной станции к соответствующей катушке в вашем устройстве посредством электромагнитной индукции.

Манипулируя напряжением при помощи шумового сигнала через присоединенное промежуточное устройство, исследователи обнаружили, что они могут нарушить связь между зарядкой и заряжаемым устройством, а также со встроенными системами безопасности самой зарядки. Это позволило исследовательской команде разработать три формы потенциальных атак.

Первая основана на создании помех для того, чтобы зарядка не могла определить, что устройство перезаряжается. Это заставляет ее продолжать подавать максимальную мощность в девайс. При тестировании телефон Samsung S8 таким образом разогрелся до 1700 градусов.

Однако это лишь начало потенциального ущерба. Второй тип атаки VoltSchemer обходит стандарты Qi-зарядки, чтобы подать большие объемы энергии на объекты вокруг зарядки. Это могут быть флешки, SSD-диски, автомобильные брелоки и чипы NFC. Даже скрепки для бумаг разогревались до 280°C, подпаливая прикрепленные к ним документы.

Помимо опасности зажигания бумаги электронным способом, пожалуй, самый впечатляющий результат был с автомобильным брелоком: он так сильно нагрелся, что его батарейка взорвалась. Нетрудно представить, какой катастрофический ущерб такие атаки могут нанести в домашних условиях, вплоть до человеческих жертв.

Последний метод использует голосовых помощников вроде Siri или Ассистента Google. Исследователи смогли внедрить голосовые команды через шумовые сигналы, передаваемые в сетевом диапазоне зарядной станции.

Хотя они могли выполнять на атакуемом устройстве действия вроде звонков или запуска приложений, этот метод ограничен, так как злоумышленнику нужно записать команды активации и модифицировать выходные сигналы адаптера питания, что непросто.

Главная цель таких тестов — не вооружать потенциальных атакующих новыми идеями, а побудить производителей серьезнее задуматься о возможном злоупотреблении. Исследователи продемонстрировали свои находки компаниям, выпускающим эти зарядки, так что будем надеяться, что они отнесутся к этому со всей серьезностью и предпримут шаги по смягчению потенциальных атак в будущих моделях.